원격 제어 및 민감·개인정보 유출, 악성코드 감염으로 이어질 수 있어

닥터소프트, 패치 완료 후 담당 엔지니어 배정해 보안 업데이트 최우선 진행중

[보안뉴스 박은주 기자] 소프트웨어 관리 전문기업 닥터소프트(대표 홍윤환)의 통합 PC관리 솔루션 ‘NetClient6’ 일부 버전에서 ‘원격 코드 실행 취약점’이 발견됐다. 해당 취약점은 공격자의 원격 실행을 통해 소프트웨어를 제어하고, 악성코드 감염 등 위험을 초래할 수 있어 신속한 패치가 권장된다.

[이미지=닥터소프트 홈페이지]

취약점은 외부망이 사용되는 ‘NetClient6.6~6.8’ 버전에서 발견됐다. 닥터소프트는 취약점을 제거해 원격 실행을 막을 수 있는 보안 업데이트를 발표했다. NetClient6.9.0 이상 버전으로 업데이트하면 취약점 문제를 해결할 수 있다.

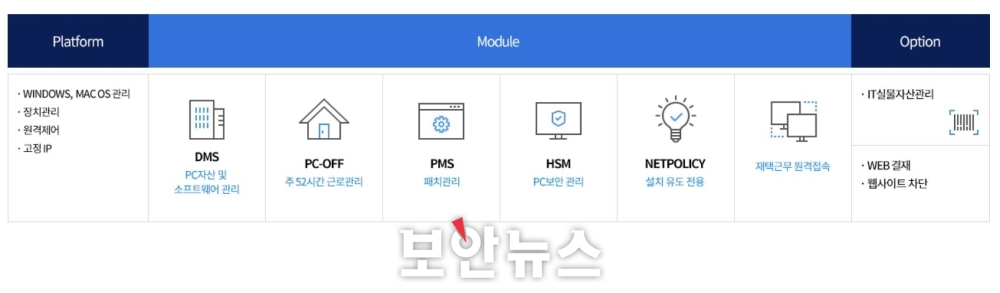

▲NetClient6 솔루션 소개[자료=닥터소프트 홈페이지]

한편, NetClient6는 단일 에이전트를 이용해 PC장비 도입부터 폐기까지 전 생애주기를 중앙에서 운영·관리할 수 있는 솔루션으로 금융·공공·제조업 등 전 산업군에서 사용 중이다.

▲취약점 관련 정보[자료=KISA 보호나라 홈페이지]

한국인터넷진흥원(KISA)은 ‘KISA 보호나라’ 웹사이트의 보안 공지를 통해 NetClient6 제품 보안 업데이트를 권고했다. KISA 침해사고분석단 이창용 팀장은 “외부 신고를 통해 해당 취약점을 발견하게 됐다”며, “원격으로 소프트웨어를 제어할 수 있는 등 비교적 위험도가 높다고 판단해 보안 공지를 했다”고 밝혔다.

티오리 서민교 연구원은 “원격 코드 실행 취약점은 구글, 크롬 등 주요 소프트웨어 및 브라우저에서도 발견되지만, 솔루션을 사용하는 기업과 개인의 민감정보 유출 및 랜섬웨어 감염으로 이어질 수 있는 위험한 취약점”이라고 설명했다.

취약점에 대비하는 방법에 대해 서 연구원은 “패치 전이라면 소프트웨어를 실행하지 않거나 삭제하거나 빠르게 보안 업데이트를 하는 수밖에 없다”고 말했다. 그는 “그 외에 소비자(기업)가 원격 코드 실행 취약점을 예방할 방법은 없다고 봐야 한다”며 “솔루션 개발부터 유지보수 과정에 이르기까지 취약점을 최소화하는 게 중요하다”고 설명했다.

닥터소프트는 고객사에 메일을 통해 개별적으로 취약점 패치 및 보안 업데이트 사실을 공지했다고 밝혔다. 더불어 KISA 보호나라 페이지와·닥터소프트 홈페이지 배너 등 각종 웹사이트를 활용해 보안 업데이트를 권고하고 있다.

닥터소프트 관계자는 “취약점 패치를 완료했고, 솔루션을 사용하는 기업·기관별로 담당 엔지니어를 배정해 업데이트를 진행하고 있다”며 보안 업데이트 진행 상황에 대해 밝혔다. 또한 “닥터소프트에서는 이번 보안 업데이트를 최우선으로 처리하고 있고, 취약점으로 인한 보안 사고 및 피해 신고는 없었다”고 덧붙였다.

[박은주 기자(boan5@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.png)

.png)