피해자 A씨, 2021년 12월 23~24일 새벽 유심 기변 후 계정 비밀번호 및 2차 인증으로 계정 탈취

통신사 KT와 암호화폐 거래소 코인원, A씨가 유심 기변하고 암호화폐 이동했다고 판단

[보안뉴스 원병철 기자] 2020년 1월, 캐다나 몬트리올에서 한 10대 청소년 세미 벤사키가 기소됐다. 죄목은 ‘사기 범죄’. 바로 블록체인 전문가 2명의 스마트폰에 불법적으로 접근해서 가상화폐를 빼간 것이다. 일명 ‘심스와핑(SIM Swapping)’ 공격인데, 해외에서도 찾아보기 힘든 이 범죄가 최근 대한민국에서도 발생한 것으로 추정돼 충격을 던지고 있다.

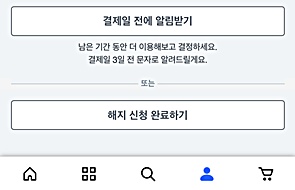

▲피해자 A씨 피해 사례. 첫 번째는 23일과 24일의 유심기변 내용이며, 두 번째와 세 번째, 네 번째는 심스와핑한 폰으로 비밀번호 변경 및 로그인에 성공한 화면[자료=보안뉴스]

심스와핑은 스마트폰에 장착된 유심 칩의 정보를 훔쳐 ‘복사 유심’을 만든 뒤, 이를 다른 스마트폰에 장착해 똑같은 복제 전화기를 만드는 공격을 말한다. 통신사와 스마트폰은 기존 유심을 새로운 폰에 장착해 기기 변경을 했다고 판단하고, 나중에 동작한 복사된 유심을 실제 유심으로 인식하기 때문에, 실제 유심과 전화기는 통신이 끊어진다. 이 때문에 심스와핑은 피해자가 통신이 끊어지는 것을 인식하지 못하도록 보통 새벽시간대에 이뤄진다.

공격자는 이렇게 피해자의 전화기를 손에 넣으면 메일을 비롯해 SNS, 금융관련 앱 등의 비밀번호를 변경하거나 2차 인증을 통한 사용자 정보 및 금융자산 탈취를 진행한다. 앞서 언급한 세미 벤사키는 이러한 방법을 통해 피해자의 암호화폐를 훔쳤다.

심스와핑을 이용한 범죄는 세미 벤사키 사건을 통해 실제로 가능하다는 것이 입증됐다. 또한, 지난 2021년 12월에는 미국의 통신사인 티모바일(T-Mobile)도 고객 데이터 유출 사고를 밝히면서 CPNI 정보 유출 및 심스와핑 공격을 입은 피해자가 있다고 공지한 바 있으며, 트위터 CEO인 잭 도시도 이 심스와핑 공격으로 트위터 계정을 탈취당한 사건도 유명하다. 하지만 아직 국내에서는 이러한 범죄가 알려진 적은 없다.

2021년 12월 23~24일 새벽, 유심 기변 후 계정 비밀번호 변경 및 2차 인증 발생

그러나 <보안뉴스> 취재 결과, 국내에서도 심스와핑 의심사례가 최초로 발견된 것이다. 2021년 12월 23일 A씨는 아침에 일어나서 스마트폰이 먹통이 된 것을 확인했다. 문자와 전화 등 ‘통신’이 되지 않았던 것. 처음에는 스마트폰을 껐다가 켰지만 동작하지 않았고, 혹시나 하는 마음에 유심을 뺏다가 다시 켰더니 정상적으로 동작해 안심했다. 하지만 출근을 하고 나서 네이버 메일을 확인하니 비밀번호가 등록된 휴대전화 인증을 통해 바뀌어 있었고, 마이크로소프트 계정에서 일회용 코드를 발급한 것을 알게 됐다. A씨는 혹시나 하는 마음에 네이버 계정의 비밀번호를 변경하고, 아이폰 계정으로 쓰고 있는 G메일 비밀번호도 변경했다.

12월 24일 아침에 일어나보니 이번에도 전화기가 먹통이 된 것을 확인한 A씨는 다시 유심을 뺏다가 껴서 재부팅했다. 다시 사용하는 여러 계정을 확인해보니 이번에는 카카오톡이 다른 기기에서 접속되어 있고, 네이버 계정 역시 비밀번호가 또 바뀌어 있었다. A씨는 불안한 마음이 들어 개통이력을 조회했더니 23일과 24일 새벽, 유심 기변이 이뤄졌음을 알게 됐고 통신사인 KT를 통해 유심을 재발급받는 한편 초기화를 진행했다.

문제는 이러한 와중에 거래하고 있던 가상자산 거래소 코인원에서 다른 누군가가 로그인해 보유하고 있던 암호화폐를 매도한 뒤, 그 돈으로 다시 이더리움을 매수해 다른 암호화폐 지갑으로 전송한 게 확인된 것이다. A씨는 이로 인해 약 100만원 가량의 피해를 입었다.

A씨는 피해사실을 확인하고 통신사 KT와 가상자산 거래소 코인원에 해당 사실을 신고했다. 하지만 KT는 12월 23일과 24일 유심 이동 이력이 확인됐지만, 유심 복제가 아닌 다른 단말기에 장착됐다가 다시 변경됐기 때문에 문제점을 확인할 수 없다면서 경찰에 확인하라는 답변을 했고, 코인원 역시 본인이 암호화폐를 이동한 것으로 확인된다고 답변했다.

국내에서 처음 보는 심스와핑 의심 사례

이번 사건은 우선 크게 3가지 확인되어야 할 ‘이슈’가 있다. 첫 번째 이슈는 피해자 A 씨의 개인정보 유출이다. 심스와핑의 경우 보통 스마트폰을 이용한 2차 인증 문제를 해결하기 위해서 이뤄지는데, 2차 인증을 위해서는 1차 인증 정보, 즉 피해자의 아이디나 패스워드 등 계정정보가 필요하다. 이 때문에 이번 사건에서 A는 과거 어떤 형태로든 개인정보가 유출됐을 가능성이 높다. 다만 한 보안전문가는 실제로 심스와핑이나 다른 방법을 통해 A씨의 유심 정보를 미리 입수했다면, 유심 정보에 담긴 개인정보를 확인할 수 있었을 것이며, 보통 스마트폰의 경우 네이버나 카카오톡 등은 상시 로그인을 사용하기 때문에 쉽게 알아낼 수 있을 것이라고 설명했다.

두 번째 이슈는 실제 공격방법이 ‘심스와핑’인지 여부다. 심스와핑 공격 자체는 앞서 소개했던 것처럼 해외에서는 이미 발생했고, 피해기관과 경찰 등이 심스와핑 공격을 받았음을 인정했지만, 국내에선 아직 심스와핑이나 심스왑 등 관련 용어 자체가 생소할 정도로 관련 사건이 알려지지 않았다. 다만 유사한 범죄로 2019년 찜질방 등에서 자고 있는 피해자의 스마트폰에서 몰래 유심을 뽑아 다른 폰에 꼽은 후 소액결제 등을 하는 이른바 ‘유심치기’가 발생한 적은 있다. 하지만 이번처럼 유심 정보를 몰래 복사하는 심스와핑이 발생한 적은 없다. 이에 보안전문가들은 이번 사건에 대해 좀 더 구체적인 조사가 필요하다고 말한다.

세 번째 이슈는 공격자가 누구인지에 대한 조사다. 피해자 A씨에 따르면 심스와핑을 통해 비밀번호 변경이나 2차 인증을 시도할 때 IP 주소(끝자리 145)가 동일했다면서, 특히 해당 IP 주소로 검색했을 때 또 다른 범죄 피해자의 글을 발견할 수 있었다고 한다.

현재 피해자 A씨는 이번 사건을 경찰에 신고했다며, 현재 수사가 진행 중이라고 밝혔다. 또 다른 범죄 피해자 역시 경찰에 신고한 것으로 알려졌다. <보안뉴스>는 이번 국내 첫 심스와핑 의심 범죄를 보도한 만큼 앞으로 수사 진행상황을 비롯해 통신사 KT와 가상자산 거래소 코인원의 입장과 대응, 그리고 공격사례와 대처방법에 대해 심층 보도할 계획이다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.jpg)

.jpg)