자동차의 다양한 해킹 사례 분석했더니...차량 원격 탈취 및 제어도 가능

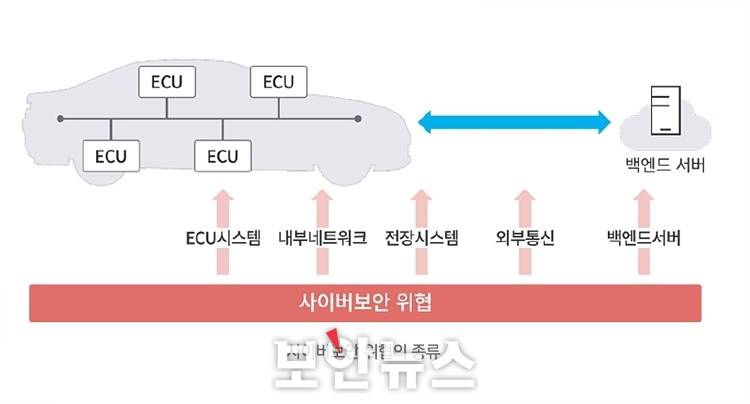

자동차 사이버보안 가이드라인에 언급된 미래자동차의 보안위협 유형

[보안뉴스 김영명 기자] 자율주행차, 커넥티드카 등 미래에 상용화될 자동차들은 전통적인 자동차 제조기술에 AI 등 무선 센서 송수신을 기반으로 주행하기 때문에 이제는 보안을 빼놓고 말하기가 어려워졌다. 이에 따라 최근 자동차 사이버보안이 다시 주목받고 있다.

[이미지=utoimage]

이에 [미래차 사이버보안] 특집기획 첫 번째 시간에는 기존에 발생했던 자동차의 다양한 해킹 사례와 함께 국토교통부에서 발표한 자동차 사이버보안 가이드라인에 언급된 미래자동차의 보안위협 유형을 분석해봤다. 이어질 특집기획에서는 자동차 사이버보안 가이드라인과 유럽연합(EU)에서 제정된 자동차 사이버보안에 관한 최초의 국제기준을 중심으로 자동차 사이버보안 관리체계 프로세스와 자율주행차, 커넥티드카 등 미래자동차 사이버보안의 향후 법·제도 추진방향에 대해 살펴봤다.

머지않은 미래에 자율주행 자동차 또는 원격조종 이동체가 상용화될 것으로 보인다. 볼보트럭 등 해외 상용차 브랜드는 앞서 5~6년 전부터 완전 자율주행 트럭과 군용차 등을 실전 배치하기도 했다.

우리나라는 2019년 12월에 세계 최초로 레벨3 자율주행차의 안전기준을 마련하는 등 관련 법·제도를 완비했으며, 올해 말 해당 등급의 자율주행차 출시를 앞둔 것으로 알려지고 있다. 또한, 레벨4 자율주행차 상용화를 위한 안전기준과 보험제도 등 제도 완비를 함께 추진해 나갈 계획이다.

자율주행차 기술단계는 자동화 기능이 없는 레벨0 단계부터 △속도 또는 방향 중 하나만 자동제어(레벨1) △정해진 구역 내 속도, 방향 동시 제어 가능(레벨2) △고속도로 등 정해진 구역 내 자율주행 가능(기상이변 시 운전자 개입 필요, 레벨3) △정해진 구역 내 자율주행 가능(운전자 개입 불필요, 레벨4) △모든 상황에서 운전자 개입 불필요(레벨5) 등 6단계로 나뉜다.

자율주행차는 사람이 컨트롤하던 자동차의 모든 기능을 센서를 기반으로 조정하게 된다. 1980년대 인기 드라마였던 ‘전격Z작전’은 주인공이 손목시계에 ‘키트, 도와줘!’라고 말을 하면, 인공지능 자동차 키트는 스스로 시동을 켜고, 목적지를 확인하며, 신호에 따라 빠르게 이동할 수 있어 눈길을 끌었다.

이러한 자율주행차, 커넥티드카는 전통적인 자동차 제조기술에 AI 등 무선 센서 송수신을 기반으로 주행하기 때문에 보안을 빼놓고 말할 수 없다. 이에 따라 최근 자동차 사이버보안이 다시 주목받고 있는 가운데, 우선 기존에 발생했던 다양한 자동차 해킹 사례와 함께 국토교통부에서 발표한 자동차 사이버보안 가이드라인에 언급된 미래자동차의 보안위협 유형을 분석해볼 필요가 있다.

▲미국 자동차기술학회(SAE)의 자율주행기술 발전 6단계[자료=국토교통부]

기존에 발생했던 자동차의 다양한 해킹 사례

먼저 자동차를 해킹하면 어떤 심각한 일이 일어나게 되는지 위험분석을 할 필요가 있다. 지금으로부터 10년 전인 2012년 7월, 영국에서 당시 신형 BMW 자동차가 절도범 3명에게 해킹돼 3분 만에 도난당했다. 절도범은 차량의 자가진단장치(OBD-Ⅱ)에 스마트폰과 노트북을 연결해 스마트키를 복제한 후 자동차를 훔친 것으로 전해졌다. OBD는 엔진을 포함한 자동차 부품 상태를 확인하고 스스로 진단하는 시스템으로, 운전자는 이 장치를 통해 실시간으로 차의 상태를 파악할 수 있다.

또한, 자동차 해킹을 시연해 실제 성공한 사례도 있었다. 2015년 8월에 개최된 블랙햇 USA(Black Hat USA) 학술대회에서 미국 화이트해커 찰리 밀러(Charlie Miller)와 크리스 볼로섹(Chris Valasek) 등 두 사람은 피아트-크라이슬러사의 중형 SUV ‘지프 체로키(Jeep Cherokee)’ 해킹을 시연했다. 두 사람은 지프 체로키에 탑재된 디지털 시스템을 해킹해 차량의 제어권을 탈취하고, 원격제어에 성공했다. 이 사건으로 피아트-크라이슬러는 해당 모델 140만대를 리콜하는 수모를 겪어야 했다.

2013년에는 네덜란드와 영국의 과학자들이 폴크스바겐, 포르쉐, 람보르기니 등 여러 자동차 브랜드를 해킹할 수 있는 방법을 보여주는 학술논문을 발표했다. 영국 고등법원은 이 논문을 읽어 보면 무선으로 차량을 해킹해 잠금해제하는 방법이 너무 쉽기 때문에, 즉시 이 논문의 추가 출판을 중단하라는 명령을 내렸다고 한다.

러시아 모스크바에 본사를 둔 다국적 사이버보안 및 안티바이러스 프로바이더인 카스퍼스키 연구소(Kaspersky Lab)는 BMW 소유 경험(웹, 애플리케이션)에 대한 총체적인 위협 평가를 진행, 차량 개방과 시동 켜기를 포함한 심각한 취약점이 있다는 것을 발견했다.

2017년에는 현대자동차 블루링크 애플리케이션에 해커가 보안되지 않은 와이파이를 통해 침입, 사용자의 정보를 탈취하고 원격으로 시동을 걸 수 있는 취약성이 포함된 것이 드러난 바 있다.

올해 1월에는 독일 사업가 데이비드 콜롬보(David Colombo)가 미국 테슬라의 전기차 25대를 원격으로 해킹했다. 콜롬보는 자신의 트위터에서 “전 세계 25대의 테슬라 자동차를 원격으로 해킹했다”고 밝혔다. 콜롬보는 이어 “테슬라 시스템의 소프트웨어 결함을 발견, 열쇠 없이 문과 창문을 열고, 자동차를 움직일 수 있다”며 “보안 시스템의 비활성화가 가능하고, 운전자 유무 확인, 음향시스템과 헤드라이트의 조작도 가능하다”고 언급했다.

앞에서 언급된 사례와 같은 직접적인 해킹 공격 외에도 △자기진단장치(On-Board Diagnotics : OBD) 해킹을 통해 메시지 기반 프로토콜인 캔(Controller Area Network : CAN) 명령 공격 △네트워크 중간에서 타인의 패킷 정보를 도청하는 ‘스니핑(Sniffing)’ 등 다양한 유형의 사이버 공격들이 등장하고 있어 자동차 사이버보안 강화의 필요성이 더욱 높아지고 있다.

또한, 스티브 탱글로(Steve Tengler) 수석 기고가는 2020년 미국 포브스에 2002~2020년의 대표적인 자동차 해킹 사례 25가지를 나열하며, 자동차 제조사들에 경각심을 가지라고 강조하기도 했다.

▲UN 산하 UNECE WP.29 R155 위협 및 취약점으로 분류된 2020~2021 자동차 사이버 사고[자료=Upstream]

미래자동차 사이버보안 위협 유형

자동차에 대한 사이버보안 위협은 크게 △실도로 차량 관련 백엔드 서버에 대한 위협 △통신 채널을 이용한 차량 위협 △자동차 업데이트 절차 관련 위협 △의도하지 않은 인간 행동으로의 위협 △차량의 외부 연결 및 접속에 대한 위협 △자동차 데이터·코드 위협 △악용될 여지가 있는 잠재적인 취약점 등 7가지로 분류하며, 30개 세부 취약점 및 위협으로 나눌 수 있다.

실도로 차량 관련 백엔드 서버에 대한 위협

첫 번째로 ‘실도로 차량 관련 백엔드 서버에 대한 위협’은 △자동차를 공격하거나 데이터 추출 수단으로 사용되는 백엔드 서버 △백엔드 서버 서비스 중단으로 자동차에 영향 △백엔드 서버 내 데이터 유출과 손상 등 3가지로 구분된다. 먼저 ‘자동차를 공격하거나 데이터 추출 수단으로 사용되는 백엔드 서버’는 내부자 공격, 서버에 무단 인터넷 액세스 및 물리적인 액세스 등이 있다.

‘백엔드 서버의 서비스 중단으로 자동차 동작에 영향’을 미치는 위협에는 백엔드 서버 공격으로 서버의 기능이 정지되는 경우이며, ‘백엔드 서버에 저장된 데이터 유출’은 직원의 권한 남용, 클라우드 정보 손실, 서버에 무단 인터넷 액세스와 물리적인 액세스 등을 통한 위협이 해당한다.

통신 채널을 이용한 차량 위협

‘통신 채널을 이용한 차량 위협’은 △자동차에서 수신한 메시지나 데이터의 스푸핑 △차량 내 데이터·코드에 대한 무단 조작 또는 통신 채널 악용 △통신 채널의 신뢰할 수 없는 메시지 허용 또는 세션 하이재킹·재생 공격에 취약 △정보 노출 △통신 채널을 이용한 자동차 기능을 방해하는 서비스 거부 공격에 취약 △자동차 시스템의 액세스 권한 관리 취약 △통신매체 내장 바이러스로 자동차 시스템 감염 우려 △악의적인 콘텐츠가 포함된 메시지 수신 등 8가지가 있다.

‘자동차에서 수신한 메시지나 데이터의 스푸핑’ 위협에는 위장 공격을 이용해 군집주행에서 사용되는 메시지 스푸핑, 다른 자동차를 속이기 위한 시빌 공격 등이 있으며, ‘차량 내 데이터·코드 무단 조작, 삭제 또는 타 공격에 통신 채널 악용’ 위협에는 통신 채널에 악의적인 코드를 주입하거나 데이터·코드의 변경 및 덮어쓰기, 삭제, 끼워넣기 허용 등을 이야기할 수 있다.

▲미래자동차 사이버보안 위협의 종류[자료=국토교통부]

자동차 업데이트 절차 관련 위협

‘자동차 업데이트 절차 관련 위협’은 △업데이트 절차의 오용 또는 손상 △정상적인 업데이트 거부 등 2개 위협을 들 수 있다.

먼저 ‘업데이트 절차의 오용 또는 손상’의 경우 조작된 시스템 업데이트 프로그램으로 무선 소프트웨어 업데이트 또는 로컬·물리적 소프트웨어 업데이트 절차를 손상할 수 있다. 이때 소프트웨어가 조작됐거나, 유효하지 않은 업데이트의 허용도 가능하다.

‘정상적인 업데이트 거부’ 위협은 중요 소프트웨어 업데이트 롤아웃과 고객별 기능 잠금 해제를 방지하기 위한 업데이트 서버 또는 네트워크에 대한 서비스 거부 공격의 가능성이 제기된다.

의도하지 않은 인간 행동으로의 위협

‘의도하지 않은 인간 행동으로 인한 위협’으로는 적법한 행위자가 자신도 모르게 사이버 공격을 손쉽게 하는 행동을 할 수 있다는 것을 의미한다. 이와 같은 위협 사례는 자동차의 소유자, 운영자 또는 유지보수를 전문으로 하는 엔지니어 등 합법적인 행위자가 속임수에 당해 의도하지 않은 악성 프로그램을 실행, 공격을 허용하는 행동을 취하거나 사전에 정의된 보안 절차를 따르지 않는 경우에 해당된다.

차량의 외부 연결 및 접속에 대한 위협

‘차량의 외부 연결 및 접속에 대한 위협’으로는 △자동차의 커넥티비티 관련 기능 취약점 △서드파티 소프트웨어에 의한 취약점 △외부 인터페이스 연결된 장치가 공격 수단에 사용되는 경우 등 3가지가 있다.

‘자동차의 커넥티비티 관련 기능 취약점’으로는 리모트 키 또는 이모빌라이저(Immobiliser)와 같은 시스템을 원격으로 작동하도록 설계된 기능 조작, 자동차 텔레매틱스 조작, 근거리 무선 시스템 또는 센서의 간섭 등이 있다.

‘서드파티 소프트웨어에 의한 취약점’으로는 소프트웨어 보안이 취약하거나 손상된 서드파티 응용 프로그램으로 자동차 시스템을 공격할 가능성이 포함되고 있으며, ‘외부 인터페이스 연결 장치가 공격 수단에 사용되는 경우’에는 외부 인터페이스가 진단포트에 접근해 직·간접적인 조작 등의 공격 가능성도 제기될 수 있다.

자동차 데이터·코드에 대한 위협

‘자동차 데이터·코드에 대한 위협’으로는 △자동차 데이터·코드 추출 △자동차 데이터·코드 조작 △데이터·코드 삭제 △악성코드(malware)의 설치 △새로운 소프트웨어 설치 또는 기존 소프트웨어 덮어쓰기 △시스템 운영의 중단 △자동차 매개변수 조작 등 7가지 종류가 있다.

먼저 ‘자동차 데이터·코드 추출’에서는 제품 불법 복제, 소유자 개인정보(개인정보, 결제 계좌 정보, 주소록과 위치 정보, 자동차 전자 ID)에 대한 무단 액세스, 암호키 추출 등이 있다.

‘자동차 데이터·코드 조작’에서는 자동차 전자 ID에 대한 불법·무단 변경사항, 요금 징수 시 신원 조작, 메시지 해킹으로 모니터링 시스템 우회, 시스템 진단 데이터 무단 변경 등이 있다.

‘데이터·코드 삭제’의 경우 시스템 이벤트 로그 무단 삭제 및 조작하는 행위가 발생할 수 있으며, ‘악성코드의 설치’로 자동차 운행과 관련된 프로그램이나 중요한 데이터를 훼손할 수 있다. ‘새로운 소프트웨어 설치 또는 기존 소프트웨어 덮어쓰기’는 자동차 제어·정보 소프트웨어의 위조 또는 전자제어장치(Electronic Control Unit : ECU)의 고장 유발로 네트워크 통신 중단을 초래해 서비스가 거부되는 경우가 해당된다.

또한, ‘시스템 운영의 중단’은 CAN 버스를 플러딩하거나 높은 메시지 전송률로 ECU의 고장을 유발해 내부 네트워크에서 통신 중단을 유발하는 것을 의미한다. ‘자동차 매개변수 조작’은 무단 액세스로 브레이크 데이터 또는 충전 전압·전력 등 충전 매개변수의 변조가 가능한 취약점이 발견됐다.

▲자동차 사이버보안 위협의 예[자료=국토교통부]

악용될 여지가 있는 잠재적인 취약점

‘악용될 여지가 있는 잠재적인 취약점’은 △암호기술 손상 또는 안전하지 않은 키·알고리즘 적용 △소프트웨어·하드웨어 설계상 취약점 △소프트웨어·하드웨어의 개발 과정에 의한 취약점 △네트워크 설계 취약점 허용 △의도하지 않은 데이터 전송 △시스템 조작 공격 등이 있다.

‘암호 기술의 손상 또는 안전하지 않은 키·알고리즘 적용’에서는 암호화키 길이가 짧거나 유효기간이 길면 공격 위험이 있다는 내용이며, ‘소프트웨어 및 하드웨어 설계상의 취약점’은 공격이 가능하도록 설계됐거나 설계 기준 미충족으로 사이버공격에 대응하지 못하는 경우를 의미한다.

‘소프트웨어와 하드웨어 개발 과정에 의한 취약점’은 불량 코드나 버그 확인이 미흡할 경우 공격자가 장치 등을 사용해 ECU에 액세스하는 경우이며, ‘네트워크 설계로 인해 취약점 허용’은 불필요한 포트가 열려 시스템 액세스 허용 또는 네트워크 제어권을 무단으로 확보하는 경우다.

‘의도하지 않은 데이터 전송 발생 가능’은 새로운 사용자가 렌터카 사용 또는 자동차를 판매할 때 사용자 변경에 따라 기존 사용자의 개인정보와 중요 데이터의 유출 가능성이 있을 수 있다는 것을 의미한다.

마지막으로 ‘시스템의 물리적 조작으로 공격 가능’은 중간자 공격을 위해 자동차 전자 하드웨어 조작, 승인된 하드웨어를 승인되지 않은 하드웨어로 교체하거나 센서가 수집한 정보를 임의로 조작하는 경우 등이 해당된다.

[김영명 기자(sw@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)