안드로이드 8.0부터 설정 방법 변경돼 제대로 숙지하고 활용해야

KISA 발간 ‘스미싱 예방 및 대응 가이드라인’, 안드로이드 8.0 이전 버전 기준 제작돼 내용 수정 필요

[보안뉴스 이상우 기자] ‘출처를 알 수 없는 앱’을 설치하지 말라는 이야기는 보안에 관심 있는 안드로이드 스마트폰 사용자라면 귀가 따가울 정도로 들었을 것이다. 설치 파일을 이용해 사용자가 직접 앱을 설치하기 어려운 아이폰과 달리, 안드로이드 스마트폰은 APK 파일만 있다면 앱 장터를 거치지 않고도 앱을 설치할 수 있다.

[사진=utoimage]

물론 이처럼 앱을 파일로 직접 설치하는 일은 보안 관점에서 매우 위험하다. 앱 개발사가 설치 파일을 등록하고, 구글이 검수하는 공식 앱 장터와 달리, 사용자 개인정보 유출을 목적으로 개발한 앱일 가능성도 있기 때문이다. 뿐만 아니라 유료 앱을 무료로 사용하고 싶어 하는 심리를 이용해 정상적인 앱의 내용을 위·변조하고 사용자에게 피해를 줄 수 있는 기능을 추가해 배포하는 경우도 있다.

실제로 이스트시큐리티 보안동향보고서 2020년 9월호에 따르면 수사기관을 사칭한 스미싱 문자를 통해 기기 정보와 문자메시지 내용을 탈취하는 악성 앱이 유포됐다. 특히, 해당 악성 앱은 구글 플레이 스토어와 비슷한 아이콘에 ‘App Stare┖라는 이름을 써 사용자를 혼란스럽게 했다.

이러한 위험 때문에 구글은 기본적으로 자사의 앱 장터 외에서 가져온 파일로 앱을 설치하는 것을 제한하고, 사용자 책임 하에 이를 설치할 수 있는 기능을 제공한다. 그렇다면 무조건 차단하지 않고, 필요에 따라 차단 기능을 켜고 끌 수 있게 한 이유는 무엇일까? 대표적인 것이 외부 앱 장터 이용이다. 흔히 안드로이드 애플리케이션을 구글 플레이에서 설치하지만, 구글 플레이 외에 앱 장터도 존재한다. 스마트폰이 국내 도입된 초기만 해도 이동통신 3사는 물론 네이버 등의 인터넷 서비스 기업도 자체적인 앱 장터를 만들어 운영했다(현재 4개 앱 장터가 ‘원스토어’로 통합). 이 때문에 모든 외부 앱 설치를 차단하면 구글이 앱 시장 생태계를 독점하는 셈이 된다.

구형 안드로이드 스마트폰은 이러한 ‘출처를 알 수 없는 앱 설치’에 대해 ‘차단’과 ‘허용’을 선택해 결정하는 방식을 적용했다. 하지만 안드로이드 8.0 이상 버전에서는 각 앱마다 권한을 별도로 줘서 권한이 있는 앱을 통해서 받은 파일만 설치할 수 있도록 방식이 변경됐다. 가령 ‘원스토어’ 앱에만 해당 권한을 부여하면 향후 원스토어를 통해 받은 설치파일은 설치 가능하지만, ‘크롬’ 앱을 통해 웹에서 내려받은 파일은 여전히 설치할 수 없다.

▲안드로이드 8.0 오레오[이미지=구글]

일괄적으로 설정하는 과거 방식의 경우 사용자 입장에서는 편하지만, ‘허용’으로 설정돼 있는 동안에는 항상 보안 위협에 노출될 수밖에 없다. 이와 달리 새로운 방식은 특정 앱에만 권한을 부여할 수 있기 때문에 외부 앱 장터에서 받은 정상 앱을 설치하는 동안에도 스미싱 문자를 통해 들어온 악성 앱은 설치되지 않도록 차단하는 것이 가능하다.

참고로 KISA에서 발간한 스미싱 예방 및 대응 가이드라인은 2015년에 제작·배포된 만큼 ‘알 수 없는 출처(미인증) 앱 설치’ 기능 설명 역시 안드로이드 8.0 이전 버전으로 제작돼 있다. 해당 기능 설정 방법이 바뀐 현재 시점에 맞춰 내용 수정이 필요하다.

▲KISA 스미싱 예방 및 대응 가이드라인[이미지=한국인터넷진흥원]

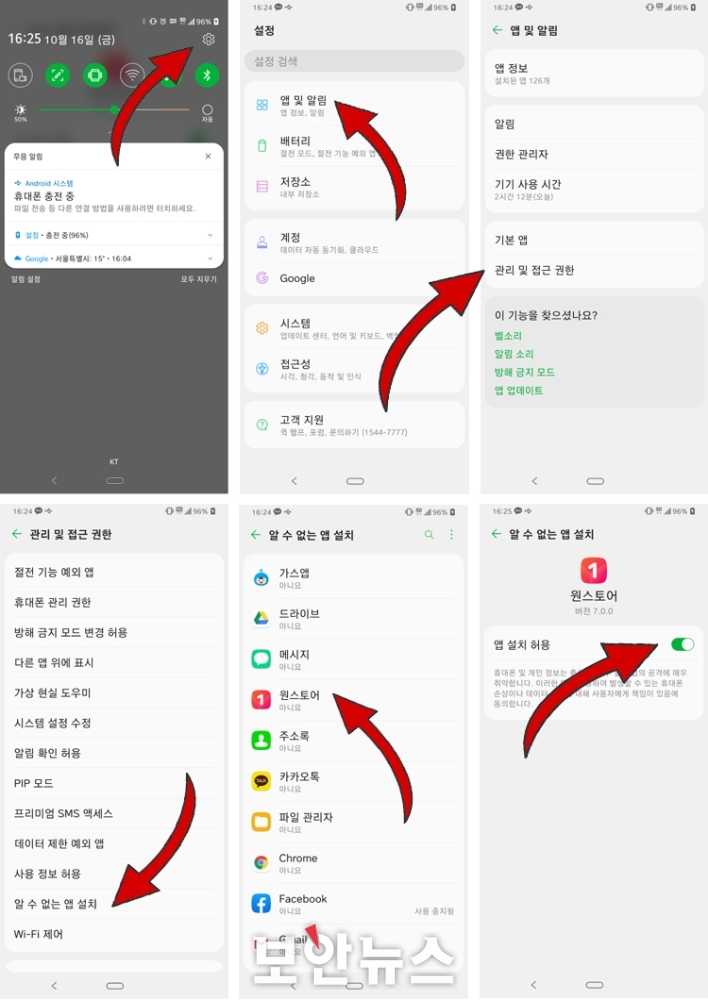

안드로이드 8.0 이상에서 출처를 알 수 없는 앱 설치 권한을 주려면 우선 설정에서 앱 및 알림 > 관리 및 접근 권한 > 알 수 없는 앱 설치 항목에 진입해야 한다. 혹은 설정화면 상단에 있는 검색창에 ‘관리 및 접근 권한’이라는 키워드를 입력해 해당 항목을 찾을 수도 있다.

여기서 특정 앱을 선택한 뒤 ‘앱 설치 허용’ 항목을 켜면 향후 해당 앱을 통해 들어온 설치파일은 별도의 제한 없이 사용할 수 있다. 또한, 불필요한 앱에 설치 권한이 설정돼 있다면 이를 끄는 것도 가능하다. 예컨대, 해커가 유포한 악성 앱이 들어올 수 있는 경로는 메일 앱, 문자메시지 앱, 메신저, 웹 브라우저 등이다. 이러한 앱이 ‘아니요’로 설정돼 있는지 꼼꼼하게 확인하고, 혹시 모를 보안사고에 대비하는 것이 좋다.

▲안드로이드 8.0 이상 버전에서 설정 방법[이미지=보안뉴스]

다시 한 번 강조하지만, 구글 플레이나 원스토어 등 정상적인 앱 장터 이외의 경로에서 내려받은 APK 파일은 설치하지 않는 것이 좋다. 악성 앱은 스마트폰을 먹통으로 만들기도 하고, 사용자 몰래 스마트폰을 암호화폐 채굴기로 악용할 수도 있다. 또한, 악성 앱이 유출한 개인정보나 연락처 정보를 통해 추가적인 피해가 생길 가능성도 있다. 한편으로는 원스토어 사례처럼 외부 앱 설치를 허용해야 하는 경우도 있는 만큼 사용자 입장에서는 이 기능을 잘 숙지하고 사용해 보안 공백을 최소화해야 한다.

[이상우 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)