최근 사용하기 시작한 공격에는 정찰만이 아니라 디스크 파괴 기능도 있어

[보안뉴스 문가용 기자] 사이버 정찰 그룹인 머디워터(MuddyWater)가 스피어피싱 이메일을 사용해 이전보다 더 많은 나라들을 공격하고 있는 걸 보안 업체 카스퍼스키(Kaspersky)가 발견했다.

[이미지 = iclickart]

머디워터는 지난 해 처음으로 상세하게 공개된 공격 단체로 이라크와 사우디아라비아의 정부 기관을 주로 노리는 것으로 알려져 있다. 올해에는 새로운 공격법을 가지고 등장했다. 사건과 머디워터를 연결 짓는 것이 상당히 까다로운 공격자들 중 하나다.

이번에 발견된 내용의 핵심은 “이라크와 사우디만 노리던 머디워터가 다른 나라들도 공격하기 시작했다”는 것으로, 카스퍼스키에 의하면 “요르단, 터키, 아제르바이잔, 파키스탄의 정부 기관, 군 관련 단체, 통신 사업자, 교육 기관이 당했다”고 한다. 뿐만 아니라 말리, 오스트리아, 러시아, 이란, 바레인에서 최근 발견된 사이버 공격 역시 머디워터의 소행으로 보인다고 한다.

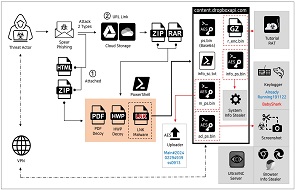

최근 캠페인에서 머디워터는 새로운 스피어피싱 문건을 사용하기 시작했으며, 사용자가 이를 열면서 악성 매크로를 발동시키게 만들기 위해 소셜 엔지니어링 기법을 사용했다. 분석을 피하기 위해 악성 매크로에 비밀번호를 걸기도 했다. “이 악성 매크로의 기능은 난독화 된 VBA 코드를 실행하는 것입니다.”

코드가 실행되면 세 개의 파일이 ProgramData 폴더에 설치되고, 현재 사용자의 RUN 키(HKCU)에 레지스트리가 추가된다. 이 때문에 같은 사용자가 다음에 로그인 할 때 코드가 똑같이 실행될 수 있다. “심지어 악성 페이로드와 프로세스를 순간적으로 생성하고 다음 사용자의 로그인을 기다리지 않을 때도 있습니다.”

이 공격에서 사용되는 건 마이크로소프트의 정상적인 실행파일들로, 전부 화이트리스트 된 것들이다. 그러므로 대부분 상황에서 페이로드가 실행되는 걸 막을 수 없게 된다. 매크로가 드롭하는 파일들은 INF, SCT, TXT, VBS 등과 같은 파일들이다.

첫 번째 공격 시나리오에서는, advpack.dll의 LaunchINFSection 함수가 실행되면서 INF 파일이 실행되고, scrobj.dll을 통해 SCT 파일이 등록된다. 그 다음으로 SCT 내에 있는 자바스크립트나 VB스크립트 코드를 통해 WMI가 발동되면서 한 줄짜리 파워셸 코드가 생성된다. 이 파워셸 코드는 텍스트 파일을 소비시킨다.

두 번째 공격 시나리오에서는, VBS 파일이 스스로 복호화 되는데, 이 때 생성되는 파일은 mshta.exe다. 그 후 한 줄짜리 VB스크립트가 mshta로 전달되어 한 줄 짜리 파워셸 코드가 생성된다. 이 파워셸 코드는 텍스트 파일을 소비시키는데, 여기서 소비되는 텍스트 파일은 ProgramData 폴더에 저장되어 있다.

이 공격 과정 중에 매크로 경고(Macro Warnings)와 제한된 보기(Protected View) 기능이 차단되는 것도 특징이다. 그래서 다음 공격은 사용자의 행위 없이 실행될 수 있다. 뿐만 아니라 하드코드 된 목록과 실행되고 있는 프로세스들을 대조해본다. 매칭되는 게 발견되면 시스템을 리부트시킨다.

C&C 서버와의 통신을 위한 기능도 악성 코드 내에 숨겨져 있다. 먼저 이 악성 코드는 URL을 무작위로 선택해 통신을 시도하는데, 실패할 경우 또 다른 URL을 무작위로 선택해 다시 한 번 연결을 시도한다. 이러한 행위를 반복할 때마다 1~30초 동안 슬립 모드에 들어간다.

이렇게 해서 기기 감염에 성공하면 공격자들은 정보를 수집한다. IP 주소와 OS 정보, 기기 이름, 도메인 이름, 사용자 이름 등이 C&C로 전송된다. 이를 통해 공격자는 공격 대상자들을 걸러낸다.

공격 대상이 정해지면 C&C 서버에서는 추가 명령들이 전달된다. 스크린샷을 저장하거나, 다음 단계의 파워셸 코드가 전송되기도 한다. 이 파워셸 코드는 엑셀, 아웃룩, 익스플로러 등을 통해 실행된다. 추가 파일이 C&C 서버로부터 ProgramData로 다운로드 되기도 한다. “심지어 C, D, E, F 디스크 드라이브를 파괴하고 시스템을 리부팅하는 기능도 있습니다.”

현재 이 공격의 최대 피해자는 요르단, 터키, 이라크, 파키스탄, 사우디아라비아, 아프가니스탄, 아제르바이잔에 몰려 있다고 한다. 규모가 좀 작긴 하지만 비슷한 피해가 러시아, 이란, 바레인, 오스트리아, 말리에서 발견되기도 했다. 카스퍼스키는 “이 공격은 지정학적인 배경을 가지고 있다”고 설명한다.

“머디워터는 고급 소셜 엔지니어링 공격을 사용해 대규모 공격을 펼치고 있습니다. 동시에 공격 방법과 인프라를 활발하게 개발하고 있기도 하고요. 끊임없이 스스로를 변화시키는 단체입니다. 실제적인 발전도 눈에 띕니다. 때문에 파악하기가 가장 까다로운 단체로 성장하는 중입니다.”

3줄 요약

1. 이라크와 사우디 주로 공격하던 사이버 단체, 머디워터.

2. 최근 여러 나라로 공격 확대시킴. 하지만 지정학적인 배경을 가진 공격이라는 점에서는 같음.

3. 머디워터는 스스로를 끊임없이 발전시키는 단체라는 게 가장 무서운 점.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)