유명 개발자 ‘pborman’ 사칭 악성 패키지 발견

go.mod 파일 재점검 권고...민감 정보 유출 우려

[보안뉴스 김형근 기자] 보안 기업 소켓 위협연구팀은 고(Go) 프로그래밍 커뮤니티를 표적으로 장기간 지속된 공급망 공격을 포착했다.

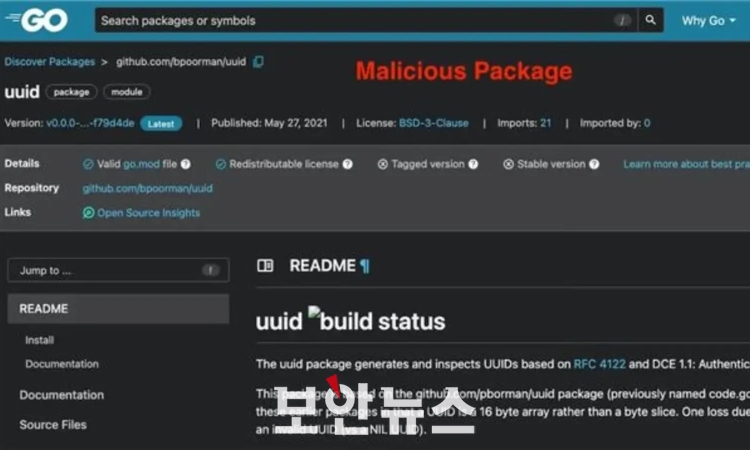

[자료: 깃허브]

유명 소프트웨어 패키지와 비슷한 이름으로 사용자를 속이는 타이포스쿼팅 기법을 사용, 악성 패키지인 github.com/bpoorman/uuid와 github.com/bpoorman/uid를 유포했다. 이들은 수년 동안 개발자들의 민감 데이터를 은밀하게 훔쳐 온 것으로 드러났다.

이 악성 패키지들은 널리 사용되는 정상적 라이브러리인 github.com/google/uuid 및 github.com/pborman/uuid와 거의 동일하게 보이도록 설계됐다.

공격자는 인기 있는 유지보수 개발자인 pborman을 모방하기 위해 사용자 이름 bpoorman을 사용했다. 개발자들이 이 유명 라이브러리들의 이름을 기억에 의존해 입력하는 경우가 많아, 단 하나의 오타만으로도 악성코드가 실수로 설치될 수 있다.

설치된 후에도 이 가짜 패키지는 고유 식별자(UUIDs)를 정확히 생성하는 등 실제 패키지처럼 작동해 공격을 감지하기 어렵게 만들었다.

공격자는 Valid라는 악성 헬퍼 함수를 포함시켰다. 개발자가 사용자 ID, 세션 토큰, 이메일 주소 같은 민감 데이터를 이 함수에 전달하면, 코드는 이들 정보를 은밀하게 암호화한다.

이후 훔친 데이터는 하드코딩된 API 토큰을 사용해 공개 텍스트 공유 웹사이트 dpaste.com으로 업로드됐다.

이 과정은 백그라운드에서 조용히 진행됐기 때문에 오류 메시지나 문제 징후 없이 민감 정보가 지속적으로 유출됐다.

이 위협은 무려 4년 이상 지속됐다. bpoorman/uuid 패키지는 2021년 5월 처음 배포된 이후 고 생태계에 라이브 상태로 남아 있었으며, 발견 당시에도 고 패키지 검색 사이트(pkg.go.dev)에 여전히 등록돼 있었다. uid 패키지는 검색 인덱스에서 제거됐으나 공용 미러를 통해 다운로드 가능하다.

올바른 pborman 모듈을 가져오고 있는지 확인하기 위해 go.mod 파일을 재점검할 것이 권고된다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)